"비대칭키"의 두 판 사이의 차이

| 22번째 줄: | 22번째 줄: | ||

[[파일:보안의_3요소.PNG|썸네일|450픽셀|가운데| 보안의 3요소]] | [[파일:보안의_3요소.PNG|썸네일|450픽셀|가운데| 보안의 3요소]] | ||

| − | * 기밀성 | + | * '''기밀성''' |

대칭키 암호화 알고리즘과 같이 비대칭 암호화 알고리즘의 가장 기본적인 기능인 기밀성은 대칭키 암호화 알고리즘보다 비대칭 암호화 알고리즘에서 좀더 엄밀한 기밀성을 제공한다. 예를 들면 민수가 지수에게 편지를 보내려 할때 지수를 제외한 사람은 편지를 읽지 못하게 하려면 어떻게 해야 할까? 먼저 민수는 지수의 공개키를 구한다. 그리고 공개키를 이용해 편지를 암호화하여 보내면 지수는 자신의 개인키를 이용해 민수의 편지를 복호화하여 읽을 수 있다. 그러면 만약 철수가 중간에 편지를 가로채더라도, 지수의 공개키로 인해 암호화한 편지를 철수의 개인키로는 복호화 할 수 없다. 왜냐하면 지수의 공개키로 암호화 한것은 지수의 개인키로만 복호화가 가능하기 때문이다. 이것이 대칭키가 제공하는 기밀성이다. | 대칭키 암호화 알고리즘과 같이 비대칭 암호화 알고리즘의 가장 기본적인 기능인 기밀성은 대칭키 암호화 알고리즘보다 비대칭 암호화 알고리즘에서 좀더 엄밀한 기밀성을 제공한다. 예를 들면 민수가 지수에게 편지를 보내려 할때 지수를 제외한 사람은 편지를 읽지 못하게 하려면 어떻게 해야 할까? 먼저 민수는 지수의 공개키를 구한다. 그리고 공개키를 이용해 편지를 암호화하여 보내면 지수는 자신의 개인키를 이용해 민수의 편지를 복호화하여 읽을 수 있다. 그러면 만약 철수가 중간에 편지를 가로채더라도, 지수의 공개키로 인해 암호화한 편지를 철수의 개인키로는 복호화 할 수 없다. 왜냐하면 지수의 공개키로 암호화 한것은 지수의 개인키로만 복호화가 가능하기 때문이다. 이것이 대칭키가 제공하는 기밀성이다. | ||

2019년 8월 5일 (월) 10:47 판

비대칭키는 암호화 할때와 복호화 할때의 키가 다른것을 의미한다. 타인에게 절대 노출되어서는 안되는 개인키를 토대로 만든 공개키가 쌍을 이룬 형태이다.[1] 비대칭키를 이용한 암호 알고리즘은 공개키 알고리즘으로 불리기도 한다.[2]

개요

비대칭키는 공개키(Public Key)와 개인키(Private Key)가 축을 이룬다. 사람들에게 공개된 키로써 정보를 암호화 할 수 있는 공개키와 사용자만 알고 있는 암호를 풀 수 있는 키인 개인키는 쌍을 이루고 있다. 비대칭키를 사용한 암호화 방식에는 공개키로 암호화를 하는 경우와 개인키로 암호화를 하는 경우로 구분할 수 있다. 공개키로 암호화를 선택했다면 데이터 보안에 중점을 둔것이고 개인키로 암호화를 진행했다면 인증 과정에 중점을 둔것으로 해석할 수 있다. 암호화 할때의 키와 복호화 할때의 키 값이 다르면 비태칭키 라고 한다. 비대칭키의 대표 알고리즘은 RSA,디피 헬만(Diffie-Hellman),타원곡선암호(ECDSA)가 있다.[1]

등장 배경

키 전달의 아이디어는 디피와 헬만이 처음 발표 하였는데, 위트필드 디피(Whitfield Diffie)는 1965년 MIT에서 수학을 전공하고 컴퓨터 보안과 관련된 일을 했는데, 키 전달에 대한 문제에 관심이 많았다. 하지만 당시에 많은 사람들은 이와 같은 관심에 대해 회의적이었다. 왜냐하면 미 국가안보국(NSA)에서 많은 연구를 하고 암호를 통제하고 있는 상황이었는데 개인이 그 문제를 풀 수 있다고 생각하지 않았다. 설사 해결해도 NSA의 통제로 빛을 발하지 못할 것이라고 여겼다. 하지만 히피 기질이 다분한 디피는 포기하지 않았다. 그리고 같은 관심사를 가진 스탠퍼드 대학의 마틴 헬만(Martin Hellman) 교수를 만나게 된다. 1974년 부터 디피와 헬만은 암호 전달 문제를 연구하기 시작했고, 그들은 항상 새로운 아이디어를 도출하고 실패하기를 반복하다가 1975년 어느 날 비대칭키라 불리는 개념을 떠올리게 된다. 1976년에 발표된 비대칭 암호화 알고리즘의 아이디어는 20세기 암호학의 혁명으로 불리었지만 실제로는 약점이 많았다. [3]

대표 알고리즘

- RSA : RSA는 론 리베스트(Ron Rivest)와 아디 셰미르(Adi Shamir), 레오나르드 아델만(Leonard Adleman) 등 3명의 수학자에 의해 개발된 알고리즘을 사용하는 인터넷 암호화 및 인증시스템이다. 3명의 이름 가운데 첫 글자를 모아 붙인 용어이다. 마이크로소프트 윈도, 넷스케이프 브라우저이다.

- 디피 헬만 : 디피 헬만(Diffie-Hellman)은 1976년 공개키 암호방식을 최초로 제안한 휘트필드 디피(Whitfield Diffe)와 마틴 헬만(Martin Hellman)이 발명한 알고리즘이다. 디피 헬만은 두 사용자 간에 공통의 암호화키를 공개키 암호방식의 개념을 이용하여서 안전하게 공유할 수 있는 방법을 제시한 최초의 비밀키 교환 프로토콜이다.[4]

- 타원곡선암호 : 타원곡선암호(ECDSA)는 타원곡선 군의 연산에서 정의되는 이산대수 문제의 어려움의 이용을 기초로 하는 공개키 암호 알고리즘 시스템으로서 RSA/DSA와 같은 공개키 암호보다 짧은 키 길이와 빠른 연산속도를 가지면서 동일한 수준의 보안 강도를 제공하는 암호 알고리즘이다.

특징

암호화

공개키로 데이터를 암호화 하여 전송하는 경우, 데이터를 수신한 사람은 자신의 개인키로 데이터를 복호화 한다. 공개키는 널리 배포될 수 있기 때문에 많은 사람들이 한 명의 개인키 소유자에게 데이터를 보낼 수 있다. 개인키로 암호화를 진행하는 경우 개인키의 소유자가 개인키로 데이터를 암호화하고 공개키와 함께 전달한다. 이 과정에서 공개키와 데이터를 획득한 사람은 누구라도 공개키를 이용하여 복호화가 가능하다. 이런 위험에도 불구하고 이 방법을 사용하는 이유는 데이터 제공자의 신원을 보장해주기 때문이다. 암호화된 데이터가 공개키로 복호화 된다는 것은 공개키와 쌍을 이루는 개인키에 의해서 암호화 되었다는 것을 의미한다. 즉 데이터 제공자의 신원 확인이 보장된다는 것이다. 이 방법이 공인인증체계의 기본 바탕이 되는 전자 서명이다.[1]

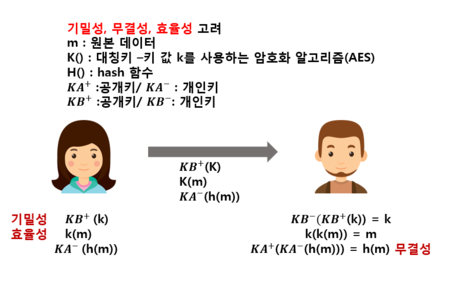

보안의 3요소

보안은 3자기 요소가 결합되어야 높은 안정성을 형성한다. 인가받은 사용자만 정보 자산에 접근할 수 있음을 보장하는 기밀성과 권한을 가진 사용자에 의해 인가된 방법으로만 정보를 변경할 수 있음을 보장하는 무결성이 보장되야 한다. 마지막으로 최소한의 투입으로 좋은 결과를 만들어 낼 수 있는 효율성이 비대칭키를 통해 보장된다.[5]

- 기밀성

대칭키 암호화 알고리즘과 같이 비대칭 암호화 알고리즘의 가장 기본적인 기능인 기밀성은 대칭키 암호화 알고리즘보다 비대칭 암호화 알고리즘에서 좀더 엄밀한 기밀성을 제공한다. 예를 들면 민수가 지수에게 편지를 보내려 할때 지수를 제외한 사람은 편지를 읽지 못하게 하려면 어떻게 해야 할까? 먼저 민수는 지수의 공개키를 구한다. 그리고 공개키를 이용해 편지를 암호화하여 보내면 지수는 자신의 개인키를 이용해 민수의 편지를 복호화하여 읽을 수 있다. 그러면 만약 철수가 중간에 편지를 가로채더라도, 지수의 공개키로 인해 암호화한 편지를 철수의 개인키로는 복호화 할 수 없다. 왜냐하면 지수의 공개키로 암호화 한것은 지수의 개인키로만 복호화가 가능하기 때문이다. 이것이 대칭키가 제공하는 기밀성이다.

부인 방지

비대칭 암호화 알고리즘은 대칭키 암호화 알고리즘에는 존재하지 않는 부인방지(Non-Repudiation) 기능을 제공한다. 부인 방지는 쉽게 말해 '발뺌 방지'라고 할 수 있다. 예를 들면 철수에게 돈을 빌려준 영희가 이번주 안에는 갚겠다는 약속을 한다. 하지만 다음주가 되어도 철수가 돈을 갚지 않자 영희는 철수에게 따졌지만 철수는 그런적이 없다고 발뺌을 한다. 그리고 영희에게는 철수가 그런 약속을 했다는 증거가 없다. 이런 경우가 부인 방지 기능이 없는 상황이다. 그런데 영희가 철수의 말을 녹음해두었다면, 부인하지 못했을 것이다. 이때 녹음 기능이 바로 부인 방지 기능이다. 부인 방지 기능은 전자상거래에서 기업 간 주문이나 계약서에서도 중요한 법적 증거 효력을 발휘하며 여러 암호 알고리즘에도 사용된다. [6]

장점과 단점

비대칭키 암호는 다른 유저와 키를 공유하지 않아도 암호를 통한 안전한 통신을 한다는 장점을 갖는다. 각 사용자는 자신에게 전송하기 위해 사용될 키를 공개하고, 공개된 키 정보로 암호화된 정보를 복호화할 수 있는 키를 개별적으로 보유하고 있음으로써 누구나 암호화할 수 있지만 공개키에 대응되는 개인키를 가진 당사자만 복호화할 수 있는 특징을 가진다. n명의 사용자로 구성된 네트워크를 고려하면 각 사용자는 공개키와 개인키 두개를 보유하고 있으므로 네트워크 전체적으로 2n개의 키가 요구된다. 그리고 각 유저는 2개의 키만 보유하고 있으면 된다. 수학적인 난제를 기반으로 설계된 비대칭키는 암호화나 복호화를 수행하기 위한 연산이 복잡한 수학 연산을 기반으로 구성되어 있다. 그로 인해 효율성이 개인키 암호에 비해 높지 않다. 하지만 비대칭키 암호의 경우에는 모두가 확인할 수 있는 공개키에 대응되는 개인키가 각 사용자만 알고 있는 정보이기 때문에 광범위한 인증 기능이 제공된다.[7]

각주

- ↑ 1.0 1.1 1.2 chodahi, 〈암호화 기법 (대칭키, 비대칭키)〉, 《네이버 블로그》, 2018-11-26

- ↑ 제레미, 〈https://sungjk.github.io/2016/09/30/Security.html 대칭형/비대칭형 암호 알고리즘]〉, 《개인 블로그》, 2016-09-30

- ↑ 〈비대칭 암호화 방식의 발견〉, 《네이버 지식백과》

- ↑ 밤공기후하후하, 〈IT보안-Diffie Hellman 키 교환 방식이란 무엇인가〉, 《네이버 블로그》, 2018-11-02

- ↑ 김정출 김정출, 〈정보보호 대칭키 비대칭키〉, 《티스토리》, 2018-10-11

- ↑ 〈비대칭 암호화의 기능〉, 《네이버 지식백과》

- ↑ 헬로망고, 〈보안 요소 기술 대칭키, 비대칭키 ?]〉, 《네이버 블로그》, 2016-02-07

참고자료

- 재리, 〈대칭키와 비대칭키, 공유키, 비밀키〉, 《네이버 블로그》, 2019-03-22

- chodahi, 〈암호화 기법 (대칭키, 비대칭키)〉, 《네이버 블로그》, 2018-11-26

- 제레미, 〈대칭형/비대칭형 암호 알고리즘〉, 《개인 블로그》, 2016-09-30

- 김정출 김정출, 〈정보보호 대칭키 비대칭키〉, 《티스토리》, 2018-10-11

- 헬로망고, 〈보안 요소 기술 대칭키, 비대칭키 ?]〉, 《네이버 블로그》, 2016-02-07

- 밤공기후하후하, 〈IT보안-Diffie Hellman 키 교환 방식이란 무엇인가〉, 《네이버 블로그》, 2018-11-02

- 〈비대칭 암호화 방식의 발견〉, 《네이버 지식백과》

- 〈비대칭 암호화의 기능〉, 《네이버 지식백과》

같이 보기

해시넷

해시넷