스테가노그래피

스테가노그래피(steganography)는 전달하려는 기밀 정보를 파일, 메시지, 이미지 또는 비디오를 다른 파일, 메시지, 이미지 또는 비디오 안에 숨기는 심층 암호 기술이다. 스테가노그라피라고도 쓴다.

| [타고] 1개월 단위로 전기차가 필요할 때! 타고 월렌트 서비스 |

목차

개요[편집]

스테가노그래피라는 단어는 그리스어 스테가노(στεγᾰνός)는 "덮어지거나 감추어진" 뜻과 "통신하다"는 그래피(γραφή)를 결합한 것이다.

이 용어의 처음 기록된 용어는 요하네스 트리테미우스가 1499년 그의 스테가노그래피아에서 쓴 것으로 암호와 스테가노그래피에 관한 논문으로 마술에 관한 책으로 위장했다. 일반적으로 숨겨진 메시지는 이미지, 기사, 쇼핑 목록 또는 다른 표지 텍스트와 같은 다른 것으로 보인다. 예를 들어, 숨겨진 메시지는 개인 문자의 눈에 보이는 선 사이에 보이지 않는 잉크로 있을 수 있다. 공유 비밀이 결여된 스테가노그래피 일부 구현은 무명을 통한 보안의 형태이다.

스테가노그래피의 처음 사용은 헤로도투스가 그의 역사에서 두 가지 예를 언급할 때 기원전 440년으로 거슬러 올라갈 수 있다. 히스티아에우스는 가장 신뢰하는 종인 아리스타고라스의 머리를 삭발하여 메시지를 보내어 그의 두피에 메시지를 표시한 다음 머리카락이 퇴색하고 나서 그를 가는 길에 "너희 예술이 밀레토스에 오면, 너의 머리를 깎고 저기를 보라"라는 지시를 내렸다. 또한 데메트리는 밀랍 표면을 바르기 전에 밀랍 알약의 나무 뒷면에 직접 써서 그리스에 곧 다가올 공격에 대한 경고를 보냈다. 왁스 태블릿은 그 당시 다시 사용할 수 있는 필기 표면으로 사용되었고, 때로는 속기에 사용되기도 했다.[1]

특징[편집]

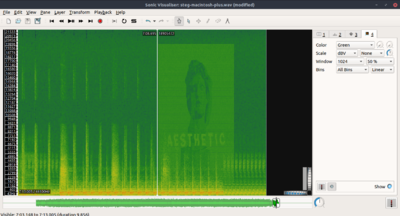

스테가노그래피는 비밀키 암호라고 볼 수 있다. 스테가노그래피 방법은 메시지의 존재 자체를 은폐하는 방법이다. 간단한 예로는 고전부터 쓰이는 단순한 메시지를 숨기는 방식으로 식초나 레몬을 이용하여 종이에 쓴 글자를 보면 전혀 보이지 않지만, 종이에 살짝 불로 가열해 주면 식초 안의 아세트산에서 산수와 산소가 날아가고 남아 있는 탄소가 열에 타서 글자가 나타나는 방식이지만, 현대에서는 파일의 LSB나 이미지 파일의 픽셀 RGB정보에서 각 픽셀의 LSB를 변화시켜 메시지를 숨기는 방식 등이 있다. 스테가노그래피가 많이 쓰이는 파일은 주로 이미지와 MP3 등의 매체이며 문서파일에 메시지를 숨기는 경우 또한 많이 쓰이고 있다. 문서파일의 경우, docs나 pptx의 경우에는 압축파일의 기능을 가지고 있으므로 압축해제로 그 안에 숨기거나 또는 문서내용과 섞어 메시지를 숨기기도 한다. 장점으로는 파일안에 파일을 숨기는 방식이며 숨긴 방식을 모르면 제 3자가 알아채기 힘들다. 암호화의 경우 제 3자도 역시 암호화된 데이터라는 것을 간파하고 복호화를 시도할 수 있지만 스테가노그래피의 경우 암호화 여부 조차 알기 힘들기 때문에 더욱 안전하다. 하지만 본래 파일의 해시값(MD5, SHA1)을 알고 있다면 해시값 대조를 통하여 알아낼 수 있다. 잘못된 알고리즘으로 인하여 커버데이터를 손상시켜 의심을 유발할 수 있으며 대량의 데이터를 은닉하기 힘들다는 단점이 있다. 또한 평범한 파일 안에 비밀 파일을 넣기 때문에 겉으로 드러나는 메시지보다 파일 용량이부풀려질 수밖에 없어 의심을 살 수 있다는 것이며 스테가노그래피 기법을 통해 숨기려는 파일은 대부분 암호화가 되어 있지 않기 때문에 스테가노그래피라는 점만 확인되면 툴을 이용해 비밀 메시지가 바로 드러날 수 있다는 단점이 있다.[2]

활용[편집]

현재 시대에서 스테가노그래피는 다양하게 쓰여져 왔다. 인터넷 내에서 개인정보 보호 또는 익명으로 은밀히 의사 소통을 하기 위한 용도로 쓰이며, 타인의 눈에 띄지 않게 법규내에서의 내부고발로도 사용된다. 디지털 워터마크(Digital watermark)등의 메시지를 사용하여, 디지털 파일의 저작권 보호 용도로도 쓰인다. 일반적으로 흔하게 사용되기도 하고, 국제정부 사이에서의 높은 수준 또는 그 이상의 일급비밀 문서의 수송을 위한 용도로도 많이 사용되기도 한다. 하지만 합법적인 용도 이외에 나쁜 용도로도 사용되기도 하는데, 컴퓨터 바이러스 및 트로이목마 또는 악성코드를 숨겨 보내기도 하고, 심한 경우 테러에 이용되기도 한다.

물리 스테가노그래피[편집]

- 특정 규칙이나 키에 따라 숨겨진 메시지가 덜 의심스러운 표지의 다른 단어들 중 작은 부분으로 배포된다.

- 실에 모스 코드로 쓴 메시지로 택배기사가 입은 옷 조각으로 뜨개질했다.

- 우표가 붙어 있는 지역의 봉투에 메시지를 썼다.

- 인쇄기 초기에는 인쇄된 페이지에 다른 활자를 섞는 것이 일반적이었다. 그 이유로 프린트는 한 활자로 된 일부 글자의 복사본이 충분하지 않았기 때문이다. 그래서 메시지는 정상 또는 기울임꼴과 같은 두 개 이상의 다른 서체를 이용하여 숨길 수 있다.

- 제 2차 세계 대전 중과 전후에 스파이 요원들은 사진을 찍어 만든 마이크로도트를 이용해 정보를 주고받았다. 제 2차 세계 대전 마이크로도트는 종이에 박혀 있었고, 빛이 반사되는 것을 관찰함으로써 반사 될 수 있는 콜로디온(collodion)과 같은 접착제로 덮여 있었다. 대체 기법은 엽서 가장자리에 잘린 슬릿에 마이크로도트를 삽입하는 것이 있다.

- 제2차 세계대전 중에는 감광성 유리가 비밀로 선언되어 연합군에게 정보를 전달하는 데 사용되었다. 예레미야 덴튼은 1966년 방송된 TV 기자회션에서 "T-O-R-T-U-R-E"라는 철자를 쓰면서 "북베트남 포로들에 의해 강제로 미국인 포로로 끌려갔다"고 반복적으로 모스코드로 눈을 깜박였다. 이는 미 해군 정보부와 다른 미국인들에게 북베트남인들이 전쟁 포로들을 고문하고 있다는 것을 처음으로 확인시켜 주었다.

- 1968년 북한이 포로로 잡고 있는 푸에블로호 정보함 선원들은 사진 촬영기간에 수화로 교신해 미국에 자신들이 탈북자가 아니라 북한 주민들의 포로라는 사실을 알렸다. 미국에 선물된 다른 사진에서 승무원들은 자신들에게 웃고 편안함을 보여주는 사진들을 신뢰하지 않기 위해 의심하지 않는 북한 사람들에게 "손가락"을 주었다.

디지털 스테가노그래피[편집]

스테가노그래피는 이후 디지털 세상으로 넘어와 여러 방법으로 진화했다. 많은 사람이 암호화 기법인 크립토그래피(cryptograpghy)와 디지털 스테가노그래피를 헷갈리지만, 둘은 상이한 기법이다. 암호화 기법은 상대방이 이해할 수 없는 내욜을 작성해 그 안에 비밀을 숨겨 놓는 반면, 디지털 스테가노그래피는 이미지, 오디오 파일, 동영상 클립, 텍스트 파일 등 무해해 보이는 객체 안에 비밀 메시지를 감춰두는 방식으로 그 내용을 숨긴다. 테러범 혹은 정부 첩보기관이 정보를 주고 받을 때 디지털 스테가노그래피 기법을 많이 사용한다. 최근에는 이미지 스테가노그래피가 자주 공격에 사용되고 있다. 2017년 08월에 이미지(.jpg) 파일에 감춰진 케르베르 스테가노그래피 기업이 등장했다.

- 2001년 9·11 당시 미국은 해저 광케이블과 인공위성을 이용해 전 세계 통화량과 인터넷 이메일을 무차별적으로 감청하는 에셜론이라는 국제 감청시스템을 운영하고 있었다. 또 카너보라는 인터넷 토청시스템으로 테러 혐의자들을 그물망처럼 촘촘히 감시하고 있었다. 하지만 오사마 빈 라덴은 19명의 테러범들에게 4대의 비행기를 동시에 납치하라는 명령을 비밀리에 진행시킬 수 있었던 것은 오사마 빈 라덴이 테러범들과 메시지를 주고받을 때 사용된 기법이 디지털 스테가노그래피였다. 그는 모나리자 그림에 비행기 도면을 숨겨 테러범에게 전송했다. 2011년 북한이 남한 내 간첩조직과 교신할 때도 이 기법을 사용했다.[3][4]

- 사이버 공격에 스테가노그래피가 처음 사용된 것은 2011년 출현한 악성코드 '두쿠'(Duqu)이다. 두쿠는 피해자의 시스템으로부터 정보를 수집해 JPEG파일에 숨겨 자신의 제어 서버로 전송했다.[5]

- 디지털 스테가노그래피 기술을 사용해 악성 웹셸을 웹사이트에 심는 공격이 남아메리카 지역에서 일어났다. 해커들은 JPEG 파일의 EXIF 헤더에 PHP 코드를 심는 기법을 사용했다. 많은 보안 솔루션들이 이미지 파일들을 그대로 통과시켜주기 때문에, 해커들은 이미지를 활용하는 법을 예전부터 연구해왔다.[6]

페이로드[편집]

페이로드는 은밀하게 전달된 데이터다. 방송파는 페이로드를 숨기는 신호, 스크림 또는 데이터 파일로서 채널과 다르며 일반적으로 JPEG 영상과 같은 입력 유형을 의미한다. 인코딩된 페이로드가 있는 결과 신호, 스크림 또는 데이터 파일을 패키지, 스테고 파일 또는 비밀 메시지라고 부르기도 한다. 페이로드를 인코딩하기 위해 수정된 바이트, 샘플 또는 기타 신호 요소의 비율을 인코딩 밀도라고 하며, 일바적으로 0과 1사이의 숫자로 표시한다.

네트워크 스테가노그래피[편집]

네트워크 스테가노그래피는 악성코드에서 사용하는 디지털 스테가노그래피의 최신형이다. 통신망에서 스테가노그램을 교환하는 데 사용될 수 있는 모든 정보 은닉 기법은 네트워크 스테가노그래피란 용어로 분류한다. 이 명명법은 2003년에 크리스토프 시즈퍼스키에 의해 소개되었다. 일반적인 스테가노그래피 방식과는 달리 네트워크 스테가노그래피는 통신 프로토콜의 제어 요소와 그 고유의 기능을 사용했다. 결과적으로 이런 방법들은 탐지하고 제거하기가 더 어려울 수 있다. 대표적인 네트워크 스테가노그래피 방법은 단일 네트워크 포로토콜의 속성 수정을 포함한다. 이러한 수정은 PDU(Protocol Data Unit) 또는 교환된 PDU 사이의 시간 관계 또는 두 가지(하이브리드)에 적용될 수 있다. 또한, 이 기법을 사용하면 TCP/IP 프로토콜 헤더에 있는 사용하지 않는 필드를 사용하여 정보를 무한정 보낼 수 있다. 예를 들면, C&C 서버를 DNS 서버처럼 가장하고 사용하는 기법을 사용할 수 있다. 즉 DNS request를 보내고 DNS response를 받지만, 사실은 사용하지 않은 필드 안에 C&C 서버와 주고받는 메시지가 들어 있다. 또한, 둘 이상의 서로 다른 네트워크 프로토콜의 관계를 활용하여 비밀 통신을 가능하게 하는 것이 실현 가능하다. 이러한 애플리케이션은 프로토콜간 스테가노그래피라는 용어에 속한다. 또는 복수의 네트워크 프로토콜을 동시에 사용해 은닉 정보를 전송할 수 있으며, 스테가노그래피 통신은 소위 제어 프로토콜을 내장한다. 예를 들어, 동적 오버레이 라우팅이나 활용된 숨기기 방식과 네트워크 프로토콜의 전환을 가능하게 하는 등 그 기능을 확장할 수 있다.

- 스테가노그래피 : VoIP 대화에서 메시지를 숨긴다. 예로 들어 일반적으로 수신자가 무시할 수 있고 지연되거나 손상된 패킷을 사용한다. (이 방법은 LACK - Lost Audio Packet Steganography) 또는 그 대신 사용되지 않는 헤더 필드에 정보를 숨긴다.

- WLAN 스테가노그래피 : 무선 로컬 영역 네트워크에서 스테가노그램을 전송한다. WLAN 스테가노그래피의 실질적인 예는 HICCUPS 시스템(손상된 네트워크용 Hidden Communication System)이다.

분석 방법[편집]

GIF 포맷[편집]

GIF는 2^24개의 24비트 컬러값들 중에서 255개의 컬러값만을 임의로 뽑은 파렛트를 인덱스해서 컬러를 표현하기 때문에 실제로 LSB에다 데이터를 인코딩할 경우 이 파렛트에 대응되는 인덱스값이 달라져서 실제로 스테가노그래피화된 파일이 많이 달라보이게 된다. 그렇기에 활용성이 제한적이고 문제로 나올 경우 수준 또한 굉장히 낮다. GIF 포맷을 사용한다 하더라도 회색계열의 단조로운 색채의 그림에 적은 데이터를 숨기는 정도다.[7]

BMP,PNG 포맷[편집]

BMP, PNG 포맥방식은 직접적인 각각 픽셀에 RGB값들을 인코딩하는 방식을 하기 때문에 LSB에 적합하다. 하지만 statistical attack이나 visualization attack 등을 통해 쉽게 숨겨진 파일 유무를 판별할 수 있어 판별 후 헥스 값을 분석하는 방법이나 Stegsolve 등의 간단한 툴의 활용만으로 풀 수 있다.[7]

JPG/JPEG 방식[편집]

JPG/JPEG는 압축 과정에서 단순 LSB로 파일을 삽입하게되면 상당수가 변질되어 디코딩이 불가능하므로 여러 복잡한 방식을 통하여 이루어지므로 일반적인 탐지를 힘들게 만든다. 분석과정은 심히 복잡하여 툴 활용으로 쓰이고 있으며, 복잡성으로 인해 스테가노 문제로 거의 나오지 않는다.[7]

문제점[편집]

스테가노그래피는 커버(cover) 또는 래버(wrapper)라고 불리는 매개체를 통해 은닉되어 있기 때문에 사용자가 커버에 해당 콘텐츠를 아무런 의심없이 사용하게 되며, 내부에 은닉된 정보는 사용자도 모르게 유통하게 된다. 즉, 커버라는 매개체를 통해 정보를 은닉하여 해당 정보 자체가 악성코드로써 공격을 하기도 하며, 악의적인 목적으로 은닉된 정보가 유통되기도 한다. 주로 이미지, 문서, 동영상, 오디오파일 등이 스테가노그래피 기법을 통해 악의적인 용도로 사용되어 지고 있는데 보편적으로 이미지와 문서파일을 커버로 하여 그 파일에 악성코드를 덧붙이는 것이다. 9테러도 당시에 이 기법으로 테러범들과 메시지를 주고받았다. 기업의 경우에도 스테가노그래피 기법을 통해 악성 파일이 회사 내부망으로 들어올 경우 심각한 문제를 유발할 수 있으며, 반대로 회사 내부망에서 외부망으로 기밀정보를 유출하는 용도로 사용될 수 있다.

실제로 제너럴일렉트릭(GE)의 중국계 미국인이 회사 기밀을 빼돌려 중국으로 유출한 혐의로 체포된 바가 있다. GE 직원인 정샤오칭(55세)을 회사의 핵심기술과 관련된 정보들이 담은 수천 개의 파일을 스테가노그래피 기법으로 석양 풍경 등을 담은 평범한 디지털 사진에 이진법 코드로 데이터를 은밀하게 심어서 정보를 유출했었다.[8]

대응[편집]

이미지, 문서, 동영상, 오디오 파일 등이 디지털 스테가노그래피 기법을 통해 악의적인 용도로 사용되어 지고있다. 이 중에서도 가장 보편적인 방법은 이미지와 문서파일을 커버로 하여 그 파일에 악성코드를 덧붙이는 것이다. APT 공격이 점차 진화함에 따라, 이러한 스테가노그래피를 통해 스크립트나 악성코드를 파일에 숨긴후 피해자에게 전송하고, 그 파일을 이용하여 원치 않은 동작을 발생시키는 방식의 해킹 공격들이 등장했다. 이런 공격 방식의 특성상 기존의 백신만으로는 탐지하기가 매우 어렵다.

CDR 기술[편집]

CDR(Content Disarm & Reconstruction) 기술은 문서 파일 내 잠재적인 위협요소를 제거한 후, 안전한 콘텐츠만 추출하여 재구성하는 새로운 개념의 기술이다. 문서를 재구성하는 방식인 Visible Content 추출 과정을 통해 악성코드가 숨겨진 은닉 요소를 제거하는 것이 핵심이다. 기존 악성코드 탐지방식과 달리 문서 구조 분석방식을 사용하며, 문서형 악성코드 대응에 최적화 되어있다. 사용자가 안전하게 파일을 사용하고 유통하기 위해서는 기존 패턴 정보 기반의 정적, 동적분석 탐지방식의 한계점을 극복하는 새로운 방식의 기술이 필요하는데, 이를 효과적으로 제거할 수 있는 방법이 CDR 기술을 적용한 파일 무해화가 바로 이 방법이다.

CDR 기술은 외부유입 경로인 이메일/인터넷/USB 등을 통해 들어오는 모든 악성 문서파일에 적용된다. 문서 내 악성코드 정보를 원천적으로 제거하기 때문에 알려지지 않은 공격과 분석 사례가 없는 공격, 탐지를 우회하는 공격 등 다양한 공격에 능동적, 선제적으로 대응할 수 있다. 악성 여부에 대한 별도의 탐지 없이, 스테가노그래피가 적용되었을 가능성이 있는 부분들을 수정 또는 제거하고, 안전성이 확보된 필요한 부분만 모아서 파일을 재구성 한다. 기존 백신 등에서 사용되는 멀웨어 분석방식과 달리, 파일을 분해하여 시스템의 정의 또는 정책에 맞지 않은 모든 컴포넌트를 제거한다.[9]

안티 스테가노그래피[편집]

이미지 파일 마지막에 악성코드를 덧붙여서 은닉하는 경우에는 CDR 기술로 안전하게 재구성 할 수 있지만, 이미지의 특정 정보에 삽입된 비트 값을 기반으로 스테가노그래피가 적용 되었다면, CDR 처리를 한다고해도 악성 정보가 남아 있을 수 있다. 육안으로 보여지는 것과 동일하게 원본을 유지한 형태로 은닉된 정보를 제거하고 재구성하기 위해서는 CDR 기술에 Anti-Steganography 같이 고도화된 기술이 더해져야 한다.

이미지 정보 안에 텍스트나 이미지가 은닉될 경우 커버 이미지 파일을 모두 악성파일이라고 규정할 수 있지만, LSB를 통해 이미지, 텍스트를 은닉할 경우에는 그 파일이 악성파일이라고 규정할 수 없다. 하지만, 악의적인 의도로 스테가노그래피 기법을 통해 정보를 은닉하였다면 이를 제거해야할 필요가 있기 때문에 그에 대응하는 무해화 안티-스테가노그래피 기술이 필요하다.[9]

동향[편집]

스테가노그래피는 앞으로도 끊임없이 변종이 생겨날 것으로 예상하고 있다. 이런 위협에 대해 기존 탐지방법만으로는 알려지지 않거나 변형된 악성 스테가노그래피를 탐지할 수 없다. 이에 대응하기 위해서는 CDR 기술이 가장 최적화된 기술이며, 더 나아가 Anti-Steganography와 같은 기술이 적용된다면 훨씬 높은 확률로 악성 파일을 무해하게 만들 수 있다.[9]

각주[편집]

- ↑ 〈Steganography〉, 《위키피디아》

- ↑ 이지희 기자, 〈스테가노그래피란?〉, 《주간조선》, 2013-03-25

- ↑ IT코코아, 〈디지털스테가노그래피〉, 2018-11-29

- ↑ 피자나라, 〈사상 최대의 음모, 9.11 테러의 진실 - 과학으로 파헤친 음모론〉, 2012-04-21

- ↑ Doug Drinkwater, 〈역사상 악명을 떨친 악성코드들의 현황〉 《아이티월드》, 2017-10-31

- ↑ 문가용 기자, 〈독특한 스테가노그래피 공격, 남미 전자상거래 사이트 노려〉, 《시큐리티월드》, 2019-07-30

- ↑ 7.0 7.1 7.2 MyriaBreak, 〈1. 스테가노그래피(일반, 문서파일 등)〉, 2017-03-15

- ↑ 윤창수 기자, 〈중국 산업 스파이 속속 체포결과 발표하는 미국 FBI〉, 《서울신문》, 2018-08-05

- ↑ 9.0 9.1 9.2 소프트캠프, 〈CDR 기술, 스테가노그패리(Steganography)로 위장한 악성문서 대응〉, 2018-03-30

참고자료[편집]

- 윤창수 기자, 〈중국 산업 스파이 속속 체포결과 발표하는 미국 FBI〉, 《서울신문》, 2018-08-05

- 〈Steganography〉, 《위키피디아》

- 소프트캠프, 〈CDR 기술, 스테가노그래피(Steganography)로 위장한 악성문서 대응〉, 2018-03-30

- Doug Drinkwater, 〈역사상 악명을 떨친 악성코드들의 현황〉, 《아이티월드》, 2017-10-31

- 한수연 기자, 〈(IT열쇳말) 스테가노그래피〉, 《블로터》, 2017-10-06

- 〈스테가노그래피(steganography)〉, 《사이언스올》

- 〈스테가노그래피〉, 《네이버 지식백과》

- AEP코리아네트, 〈스테가노그래피(Steganography) 와 Malware〉, 2018-08-20

- 한수연 기자, 〈잘 보이는 곳에 비밀 메시지를 숨겨보자, 스테가노그래피〉, 《블로터》, 2017-09-12

- Fine Dust, 〈(IT 정보) 스테가노그래피〉, 2017-12-17

- 길민권 기자, 〈'금성121' APT 조직, 스테가노그래피 기법 활용...PC와 스마트폰 동시 공격 수행〉, 《데일리시큐》, 2019-08-05

- 피자나라, 〈사상 최대의 음모, 9.11 테러의 진실 - 과학으로 파헤친 음모론〉, 2012-04-21

- MyriaBreak, 〈1. 스테가노그래피(일반, 문서파일 등)〉, 2017-03-15

- 이지희 기자, 〈스테가노그래피란?〉, 《주간조선》, 2013-03-25

같이 보기[편집]

해시넷

해시넷