SSL

SSL(Secure Sockets Layer)은 보안 소켓 계층이라는 뜻으로, 미국 넷스케이프 커뮤니케이션스(Netscape Communications)사가 웹 서버와 웹 브라우저 사이에 데이터를 안전하게 주고받기 위해 개발한 프로토콜이다.

개요

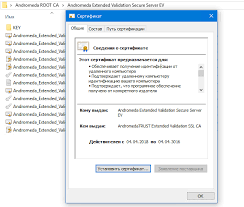

SSL(Secure Sockets Layer)인증서는 웹 사이트의 신원을 확인하는 디지털 인증서이며 SSL기술을 이용하여 서버에 전송되는 정보를 암호화한다. 암호화는 데이터를 판독할 수 없는 포맷으로 변환하는 과정이며 이 포맷은 적합한 암호 해독 키로만 판독 가능한 포맷으로 되돌릴 수 있다. 인증서는 웹에서 비즈니스를 할 때 온라인 독립체의 자격 증명을 확립하는 전자여권을 제공한다. 인터넷 사용자가 웹 서버에 자격 증명 정보를 보내려고 할 때 해당 사용자의 브라우저는 서버의 디지털 인증서에 접근하여 보안 연결을 설정한다.[1]

SSL인증서의 정보

- 인증서 보유자의 이름

- 인증서의 일련 번호 및 만료일

- 인증서 보유자의 공개 키 사본

- 인증서 발행 기관의 디지털 서명[1]

특징

- 보안 강화 : SSL 인증을 받지 않은 홈페이지에 접속하면, 개인정보가 외부에 노출될 가능성이 있다. 이 개인정보 유출을 SSL로 보안서버를 구축할 수 있다.

- 위조 사이트 방지 : SSL 인증을 받은 홈페이지는 실제 홈페이지임을 증명하므로 해커가 유사 사이트를 만들어 피싱을 통해 개인정보를 획득하는 것을 막을 수 있다.

작동 원리

SSL은 기본적으로 다음의 작업을 수행한다.

- 서버 인증 : 사용자의 웹 브라우저가 웹 사이트에 접속할 때 웹 서버를 인증하는 단계로 SSL을 지원하는 웹 브라우저는 표준 공용키 암호화 방식을 이용해 서버의 인증서가 신뢰할 수 있는 인증기관(CA)에서 발급받은 것 인지를 인증하는 기능을 가지고 있다.

- 암호화 : 클라이언트와 서버 사이에 주고받는 모든 데이터가 전송 과정에서 내용이 변경되는 것을 방지하기 위해 해쉬 알고리즘을 적용한다.

- 클라이언트 인증 : 웹 서버가 사용자를 인증하는 작업이며, SSL서버 인증과 동일한 기법으로 클라이언트의 인증서를 검증한다.[2]

SSL에서 웹 서버와 웹 브라우저 사이에 주고받을 데이터를 암호화하는 방법에는 2가지 방법이 있다.

- 대칭키 암호화 방식 : 대칭키 암호 알고리즘을 사용하는 방식으로, 송신자와 수신자가 공유키를 사용해야 한다. 송신자는 보낼 데이터를 공유키를 사용해 암호화하여 데이터를 전달하고, 수신자는 받은 데이터를 공유키를 사용해 복호화하여 데이터를 해석한다. 이 방식은 공유키가 유출된다면 누구나 데이터를 복호화 할 수 있다는 단점이 있다.

- 공개키 암호화 방식 : 이 방식은 대칭키 암호화 방식의 단점을 보완한 것으로, 공개키 암호 알고리즘을 사용한다. 송신자는 보낼 데이터를 공개키로 암호화하고, 수신자는 받은 데이터를 비밀키로 복호화하는 방식이다. 이 경우 수신자의 비밀키가 유출되지 않는다면, 데이터가 유출될 가능성이 매우 희박하다.

사용목적

- 스니핑 방지(Sniffing Prevention) : 네트워크를 공동으로 쓰는 PC방, 회사, 학교 등에서 간단한 스니핑 툴로 인해 개인정보가 누출되기 쉬운데 SSL인증서를 설치하면 모든 정보가 암호화되어 정보가 유출되더라도 상관없다. 특히 전자상거래 상에서는 정보 유출 방지를 위해 반드시 기본적으로 SSL을 적용해야하는 필수 요소입니다.

- 피싱 방지(Phishing Prevention) : 피싱이란 개인정보와 낚시의 합성어로 개인정보를 낚는다는 의미이다. SSL 보안서버 인증서를 구축한 사이트는 SSL인증서 발급 전 신뢰받은 인증기관에 의해 진짜 사이트임을 미리 확인 받게 되는데 인증을 받지 않으면 유사사이트에 대해서 SSL인증서를 발급받을 수 없기 때문에 SSl 인증서를 발급받게 되었을 시 클라이언트의 신뢰를 얻을 수 있습니다.

- 데이터변조 방지(Data Modulation Prevention) : 각종 통신 환경을 이용하여 컴퓨터내의 정보 또는 데이터의 전송결과를 임의로 변조하는 범죄의 일종으로 제 3자의 악의적인 개입으로 인하여 데이터 값이 변조될 가능성이 매우 크다. 직장 내 급여변경, 온라인 이체 시 금액변조, 학생의 성적 기록변조 등이 있는데 이러한 악의적인 데이터의 변조를 SSL보안서버 구축을 통해서 봉쇄할 수 있다.

- 기업 신뢰도 향상(Improved Business Confidence) : 정식으로 기업실체성인증을 받고 보안인증마크를 설치함으로써 기업자체에 대한 신뢰성을 향상 시킬 수 있다. 또한, 보안 접속체크박스 등의 안내로 보안 및 고객정보를 소중히 다루는 기업이라는 가시적인 홍보 효과까지 얻을 수 있다.[3]

SSL 인증서 종류

- 싱글(Single) 인증서 : 2010년까지는 호스트 네임의 'www'여보에 따라 별도의 인증서로 인식하였지만, 2011년 인증기관의 정책이 변경됨에 따라 'www'호스트에 한해 인증서의 DNS Name 'www'가 있는 도메인과 없는 도메인 모두 인증이 되도록 변경되었다. 하지만, 두가지 도메인을 모두 사용하려면, 인증서 신청시에 반드시 'www'호스트부분을 함께 붙여서 신청해야만 한다. 싱글인증서의 기본적인 암호화 강도는 128~256bit이다.

- 글로벌(SGC) 인증서 : 글로벌(SGC) 인증서는 암호화강도가 강제로 256bit까지 끌어올려 암호화되는 인증서이며, 형식은 싱글인증서와 같다. 인증기관에서는 SGC 인증서라고 표시하지만, 국내에 들어오면서 글로벌(Global)로 이름이 붙여졌다.

- 와일드카드(WildCard) 인증서 : 호스트네임이 많거나, 추가될 가능성이 있는경우 많이 사용하며, 서브도메인의 변경에만 사용이 가능하므로, 메인 도메인이 변경될 경우는 멀티인증서를 구매해야 한다.

- 멀티(MDC) 인증서 : 하나의 서버에 여러개의 도메인을 사용하는 호스팅 업체 및 웹 솔루션 업체에서 많이 채택하고 있으며, 관리하는 도메인의 개수가 많은 경우 사용하게 된다. 하나의 인증서에 많은 도메인이 등록되기 때문에 설치 시 포트를 별도로 나누지 않아도 되는 장점이 있다.

- EV(Green Bar) 인증서 : EV(Extended Validation) 인증서는 https 통신구간에서 주소창이 녹색으로 변하는 인증서이다. 형식은 싱글인증서와 동일하며, 국내에서는 다음, 네이버 등에서 사용되고 있다. 발급시 DUNS 등록 등 조건이 까다롭고 가장 강력한 기업실체성 인증으로 인증서가 발급된다. 최근 금융권 및 대기업 중요사이트 등에서 도입하여 사용중이다.[4]

각주

- ↑ 1.0 1.1 GoDaddy 공식 홈페이지 - 〈SSL 인증서 도움말〉

- ↑ KimWhale, 〈SSL인증서 종류 및 특징〉, 《티스토리》

- ↑ 유서트(UCERT) 공식 홈페이지 - <SSL 인증서란>

- ↑ 유서트(UCERT) 공식 홈페이지 - <SSL 상품의 종류>

참고자료

- 〈SSL〉, 《두산백과》

- 〈SSO〉, 《두산백과》

- 유서트(UCERT) 공식 홈페이지 - <SSL 인증서란>

- 유서트(UCERT) 공식 홈페이지 - <SSL 상품의 종류>

- KimWhale, 〈SSL인증서 종류 및 특징〉, 《티스토리》

- GoDaddy 공식 홈페이지 - 〈SSL 인증서 도움말〉

같이 보기

해시넷

해시넷